一个公司IPO是一个喜事,凌通社并没有搅局的意思,然而哪怕鸡鸣狗盗,也得有基本的道德,Privcy泼礼勿施是一个基本的常识。昨天,凌通社已经就每日互动是如何通过APP第三方手机全中国人的信息的问题展开,是谁,谁有资格授权给每日互动手机你我他的信息呢?

而凌通社今天早上搜索到的一些内容更让自己觉得心惊肉跳,早在2017年,二位来自Lookout的移动安全专家就发现个性的广告SDK的是一个间谍软件,手机上安装的最严重的间谍软件是窃取通话记录的软件包,包括拨打电话的时间,拨打电话的号码以及通话是否通过。其他被盗数据包括GPS位置,附近Wi-Fi网络列表以及已安装应用程序列表。

而每日互动的IPO说明书上对如此重大的问题没有任何的披露!真的没有,就连网络上中文的信息也没有,凌通估计是以前每日互动太低调了,低调到凌通社这样的人都不知道有这样一家公司,而且再过20个小时,人家就在深交所敲钟了

凌通社想问的是,在Lookout之后,每日互动有没有采取什么措施,修改安全问题或者不再通过这样的软件手机你我他的个人信息?谁应该来管呢?

安全专家:Igexin广告网络将用户隐私置于危险之中

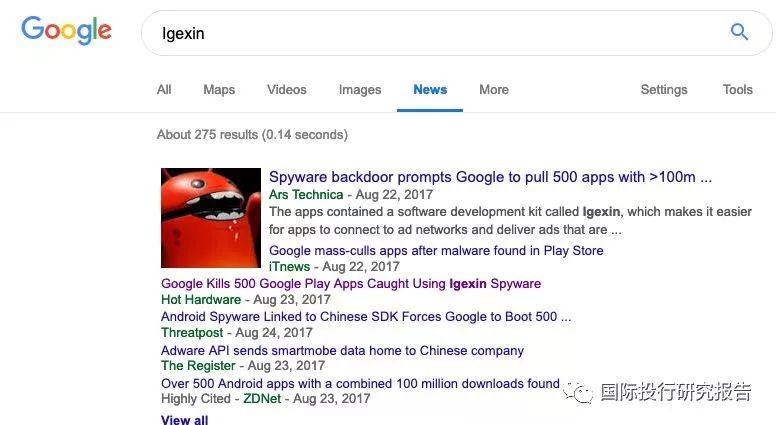

这是2017年Lookout的二位移动信息安全专家公开发表的文章,明确个性SDK是一个间谍软件,而且在google的应用商店有超过500个软件被感染,全球下载超过1亿次!

因为太专业,相信大部分人也看不懂(me too),所以如果是学习信息安全的同学可以自己去搜这文章的全文。凌通社还是简单翻译一下。

The Lookout Security Intelligence team has discovered an advertising software development kit (SDK) called Igexin that had the capability of spying on victims through otherwise benign apps by downloading malicious plugins. Over 500 apps available on Google Play used the Igexin ad SDK. While not all of these applications have been confirmed to download the malicious spying capability, Igexin could have introduced that functionality at their convenience. Apps containing the affected SDK were downloaded over 100 million times across the Android ecosystem.

It is becoming increasingly common for innovative malware authors to attempt to evade detection by submitting innocuous apps to trusted app stores, then at a later time, downloading malicious code from a remote server. Igexin is somewhat unique because the app developers themselves are not creating the malicious functionality - nor are they in control or even aware of the malicious payload that may subsequently execute. Instead, the invasive activity initiates from an Igexin-controlled server.

The apps that contain the SDK included:

Games targeted at teens (one with 50M-100M downloads)

Weather apps (one with 1M-5M downloads)

Internet radio (500K-1M downloads)

Photo editors (1M-5M downloads)

Educational, health and fitness, travel, emoji, home video camera apps Lookout users are protected from this threat. We informed Google of the functionality of Igexin, and the apps were subsequently removed from the Play Store, or replaced with updated versions with the invasive features removed.

【中文翻译】Lookout安全情报团队发现了一个名为Igexin的广告软件开发工具包(SDK),它可以通过下载恶意插件通过其他良性应用程序监视受害者。 Google Play上提供的500多个应用使用了Igexin广告SDK。虽然并非所有这些应用程序都已被确认下载恶意间谍功能,但Igexin可能会在方便时引入该功能。包含受影响SDK的应用在Android生态系统中的下载次数超过1亿次。

创新的恶意软件作者越来越普遍地试图通过向受信任的应用商店提交无害的应用来逃避检测,然后在以后从远程服务器下载恶意代码。 Igexin有点独特,因为应用程序开发人员本身并没有创建恶意功能 - 他们也无法控制甚至不知道随后可能执行的恶意负载。相反,侵入性活动从Igexin控制的服务器启动。

包含SDK的应用包括:

针对青少年的游戏(一个下载量为50M-100M)

天气应用程序(下载1M-5M的应用程序)

网络电台(500K-1M下载)

照片编辑(1M-5M下载)

教育,健康和健身,旅行,表情符号,家庭摄像机应用程序

Lookout用户可以免受此威胁。我们向Google通知了Igexin的功能,随后将这些应用从Play商店中删除,或者删除了侵入功能的更新版本。

背景

通常,移动应用使用广告SDK,使应用开发者可以轻松利用广告网络并向客户投放广告。 与许多广告网络一样,Igexin服务推广其有针对性的广告服务,利用收集的有关人员的数据,如他们的兴趣,职业,收入和位置。

1、这是被抓了现场的后台编码

2、google搜索Igexin,主要就是这新闻 百度没有

3、间谍软件后门提示Google下架500个:下载量超过100万的应用程序

“谷歌在被研究人员提醒之后杀死了秘密插件下载功能”

研究人员周一表示,至少500个应用程序集体下载超过1亿次来自谷歌官方Play市场包含一个秘密后门,允许开发人员随时安装一系列间谍软件。

这些应用程序包含一个名为Igexin的软件开发工具包,可以让应用程序更轻松地连接到广告网络,并提供针对最终用户特定兴趣的广告。一旦在手机上安装了使用恶意版Igexin的应用程序,开发人员工具包可以随时更新应用程序以包含间谍软件,而不会发出警告。手机上安装的最严重的间谍软件是窃取通话记录的软件包,包括拨打电话的时间,拨打电话的号码以及通话是否通过。其他被盗数据包括GPS位置,附近Wi-Fi网络列表以及已安装应用程序列表。

在周一发布的博客文章中,移动安全公司Lookout的研究人员写道:

创新的恶意软件作者越来越普遍地试图通过向受信任的应用商店提交无害的应用来逃避检测,然后在以后从远程服务器下载恶意代码。Igexin有点独特,因为应用程序开发人员本身并没有创建恶意功能 - 他们也无法控制甚至不知道随后可能执行的恶意负载。相反,侵入性活动从Igexin控制的服务器启动。

并非所有500个应用程序都安装了Igexin默默提供的插件之一,但研究人员表示,开发套件可能会导致任何应用程序在开发套件操作员需要时下载和安装此类插件。可以交付的插件类型受到Android权限系统的限制。此外,并非所有版本的Igexin都提供了间谍功能。依赖于插件框架的版本允许设备加载任意代码,这是由设备定期向位于http://sdk.open.phone.igexin.com/api.php的服务器请求的响应所指示的。

Lookout没有公布受影响的500个应用程序的列表,因为研究人员不相信开发人员知道SDK中包含的间谍软件功能。

谷歌发言人在一封电子邮件中说:“我们已经在Play上对这些应用程序采取了行动,并自动保护了以前下载的版本。我们非常感谢研究界提供的有助于保持Android安全的贡献。”

Igexin官员没有回复要求对此帖发表评论的电子邮件。

4、Google清除使用Igexin间谍软件的500个Google Play应用程序

就在上周末,我们写了一篇关于SonicSpy的文章,这是一个非常强大的恶意软件,它在Play商店中感染了数百个应用程序。谷歌总是能够在检测到它时迅速删除这个糟糕的垃圾,但事实上我们一直在谈论这个问题意味着它不会消失。

正是安全研究公司Lookout向我们通报了SonicSpy,显然,该公司一直在加班,因为它现在向我们介绍了另一个Android恶意软件,一个名为lgexin的广告网络。此问题影响了Play商店中的许多应用程序,但并不能保证所有应用程序都能释放其全部功能。

lgexin是一个广告SDK,它有一些版本,具有随意下载插件的隐藏功能。这些插件会造成严重破坏,而不是SDK本身。这就是为什么有些应用程序可能从未造成任何损害。即便如此,仅在应用程序中使用lgexin意味着用户被置于被监视的风险之中。

不幸的是,这是更广泛的恶意软件攻击之一,因为一些包含SDK的应用程序下载了数百万 - 一个应用程序至少下载了5000万次。如果被感染,用户数据将处于危险之中,并且看起来对用户来说并不明显。

感谢Lookout的勇敢努力,谷歌已经从Play商店中删除了所有受影响的应用程序,尽管有些应用程序在更新后已经恢复,以删除违规的lgexin搭档。

每日互动的招股说明书没任何信息

对于信息安全问题,对于个性是一个间谍软件的问题,在每日互动的招股说明书中没有任何的说明。

搜索安全二个字,凌通社发现只有这么一段。只是说到自己收集到的信息可能被攻击之类。。。。

(三)数据资源安全风险

公司是一家基于大数据的移动互联网综合服务提供商,主要利用大数据能力提供面向移动应用开发者的技术服务、面向广告主的移动互联网营销服务,以及面向其他垂直领域客户的数据服务。在业务经营过程中,公司根据业务需要获取了终端设备的相关数据。对于获取的数据,公司建设了数据管理中心机群,采用了防火墙、数据加密等技术,以保障数据资源存储、使用的安全性、可靠性。但如果公司受到互联网上的恶意软件、病毒的影响,或者受到黑客攻击,将会影响公司信息系统正常运行,或者导致公司信息数据资源泄露、损失,从而可能会损害公司的市场声誉,对公司经营业绩造成不利影响

我的信息,给每日互动 ,我怎么不知道,我妈也不知道啊

而对于昨天凌通社说的究竟谁给了每日互动收集你我他个人信息的权利,凌通社找到了招股说明书的这些东西,意思是百度新浪今日头条唯品会这些APP签约的时候就认可的!

1、但是,我的信息,给每日互动 ,我怎么不知道,我妈也不知道啊

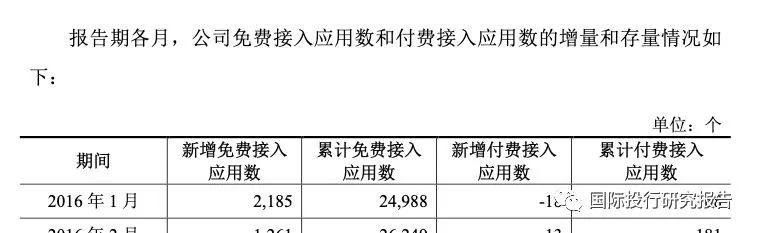

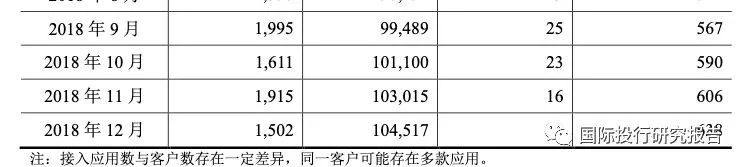

2、累计超过1万个APP,3.9亿人和个性SDK有关

3、银行证券公司也用了

个人隐私,信息安全,Privacy,在网络安全法之后变得越来越重要,偷听,盗窃,都是犯罪活动。